1、产品应用场景

1.1 UAP-S系统能做什么?

1.1.1 CA中心

UAP-S系统内置一套综合的企业级证书管理系统(ETCA),可用于数字证书的申请、审核、签发、注销、更新和查询,颁发的数字证书格式严格遵循X.509v3规范,具有广泛适用性和良好的扩展性。通过使用该系统,可以搭建出符合政府、行业、第三方、企业需求的CA中心。通过使用ETCA发行的数字证书可以为用户提供信息安全的全面服务:

保密性 — 保证信息是秘密的

完整性 — 能检验信息未被篡改

身份鉴别 — 检验个人或机构的身份

不可否定性 — 确保信息或操作不能被否认

ETCA应用国际先进技术,采用高强度的加密算法、高可靠性的安全机制及完善的管理及配置策略来保障整个系统的安全、可靠的运行。

ETCA系统xx遵循PKI及相关标准,这样有利于与其它厂商的产品实现互连,增大证书的适用范围。该系统支持的技术标注列表如下:

1.1.2 企业认证中心

UAP-S系统利用其强大的身份认证功能,将用户的身份认证与企业的管理技术和业务流程密切结合,保证系统中的数据资源只能被有权限的用户访问,未经授权的用户无法访问数据;防止伪造身份认证手段、访问者身份等非法措施,从而有效保护信息资源的安全。

传统身份认证只使用一种条件判断用户的身份,因此认证很容易被仿冒。而双因子认证或强认证是通过组合两种或多种不同条件(如通过密码和芯片组合)来证明一个人的身份,安全性有了明显提高。UAP-S系统支持对多种身份认证方式的混用,有效提高身份认证的安全性。UAP-S系统支持的认证方式有:

(1)USB智能卡认证

(2)证书认证

(3)动态令牌

(4)短信认证

(5)指纹认证

(6)静态口令

(7)一次性口令

(8)第三方认证组件

UAP-S系统还支持对认证方式的混用:

(1)多种认证方式同时启用,即用户必须经过两种或两种以上认证方式的认证才能登录进入系统;

(2)多种认证方式选择启用,即用户可以在系统给出的两种或两种以上认证方式中选择一个进行认证,认证通过就能登录进入系统;

(3)强制认证方式,即系统根据用户或用户角色信息,给出指定的认证方式进行认证,用户只有在通过指定认证方式认证的情况下才能登录进入系统;即使用户使用其他认证方式登录进入系统,对需要进行强制认证的系统或应用场景依然需要二次强制认证,可以充分保证系统的运行安全和操作维护安全。

1.1.3 应用系统单点登录

UAP-S系统具有完善的单点登录体系,可安全地在应用系统之间传递或共享用户身份认证凭证,用户不必重复输入凭证来确定身份。不仅带来了更好的用户体验,更重要的是降低了安全的风险和管理的消耗。

图3-3 单点登录方式配置界面图

UAP-S系统具有两种应用系统帐号传递机制:

主从帐号方式

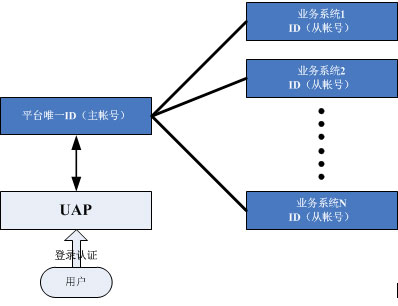

UAP-S系统的用户信息数据独立于各应用系统,形成统一的用户{wy}ID,并将其作为用户的主帐号。如下图所示:

当增加一个应用系统时,只需要增加用户{wy}ID(主帐号)与该应用系统帐号(从帐号)的一个关联信息即可,不会对其它应用系统产生任何影响,从而解决登录认证时不同应用系统之间用户交叉和用户帐号不同的问题。单点登录过程均通过安全通道来保证数据传输的安全。

Ticket票据方式

在用户访问应用系统之前,由UAP统一认证与访问控制系统生成一次性的访问Ticket票据,并将Ticket提交给应用系统,应用系统通过加密的方式回连UAP,并验证Ticket有效性,之后返回认证结果和用户身份信息给应用系统。应用系统根据验证结果确认用户身份,并分配用户权限。

此种认证登录方式下还可以配合IP地址绑定等方式,通过增加客户端可识别信息进一步加强系统间交互的安全性。

UAP-S具有多种单点登录实现方式:

反向代理

在完成客户端与认证服务器的交互认证后,用户先登录进入平台系统,然后利用反向代理技术完成服务器端代理用户认证,并将应用系统信息推送给客户端浏览器,从而实现用户对该应用系统的访问。

API插件

插件方式采用SSO认证服务和集成插件(SSO API)的方式进行交互验证用户信息,完成应用系统单点登录。插件方式提供多种API,通过简单调用即可实现SSO。

客户端代理

对于部分应用场景中应用系统不能停机或开发商不能配合的情况,UAP-S系统可采用客户端代理技术,自动地完成应用系统单点登录。

HTTP HEADER

当用户访问应用系统时,UAP-S系统的认证登录功能将该用户信息加密后放在HTTP HEADER中传递给应用系统。应用系统接收后解析HTTP HEADER内容,获得用户信息,验证后进入应用系统。

考虑到HTTP明文传输的因素,可考虑使用SSL加密通道或关键信息加密通道保护用户认证信息的安全。同时,UAP-S系统也可以在HTTP HEADER中置入经过加密的用户信息,需要对应用系统登录认证模块进行改造,使其识别加密后的用户信息,从而实现用户身份验证。

1.1.4 应用帐号统一管理

UAP-S系统中的用户帐号信息统一管理组件基于关系型数据库,用于存储用户的帐号信息,并实现对接入平台的所有应用系统均可以同步帐号信息,节省了用户投入,实现了资源利用{zd0}化。

帐号集中管理

UAP-S系统内置应用帐号管理组件,可提供对用户帐号信息的集中管理,支持与企业现有IT基础设施无缝结合,支持多种类型的连接和互操作标准。

帐号管理的特点如下:

(1)可在一点操作,实现对各应用系统帐号的注册、变更和注销管理;

(2)保证用户帐号{wy}性,实现操作可追溯,可定责;

(3)可集成LDAP、AD帐号信息;

帐号同步

UAP-S系统的帐号管理功能可与企业应用系统无缝结合,通过标准的LDAP接口或Web Service接口,向应用系统自动同步帐号信息。

1.1.5 统一权限管理

UAP-S系统通过统一授权功能,可对用户组与应用系统或资源的关联关系,角色与应用系统或资源的关联关系进行创建和维护,以此来完成用户对应用系统与资源访问的授权。

实体级授权

实体级授权主要指用户可以访问哪些资源(包括系统和应用)的授权。对于一般企业应用实体级授权主要为应用系统的实体级授权。

应用的实体级授权主要通过统一用户管理、统一认证、统一授权功能的相互配合完成:

(1)根据用户的权限策略制定相应的ACL(访问控制列表);

(2)将制定的ACL通过附属到组中形成一定颗粒度的授权单元;

(3)当一个用户进行实体级授权时,可以通过在统一用户管理功能中分配权限组的方式对用户进行授权。

实体内授权

实体内授权主要指包括基于角色的授权和细粒度权限授权,对于一般企业应用实体内授权主要为应用系统的实体内授权。

应用的实体内授权主要通过整合应用中的角色模块实现:

(1)与应用的整合需要开发统一用户管理Agent实现;

(2)统一用户管理Agent会回收帐户的角色以及系统所有的角色;

(3)当对用户进行授权管理时,通过对用户的角色属性进行。

1.2 UAP-S系统应用场景

1.2.1 多应用统一认证(SSO)

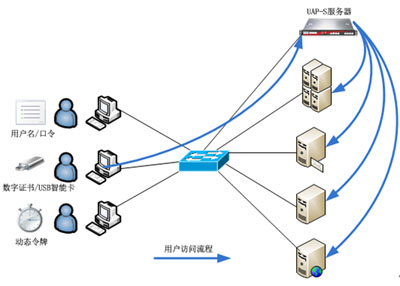

多应用统一认证应用场景部署方案如下图:

UAP-S系统与应用系统服务器放置在同一网段内,可采用串联部署或并联部署方式,上图中以并联部署方式为例。用户首先访问UAP-S系统的认证页面,经过身份鉴别后,按照指定的权限单点登录到各个应用系统。同时,根据部署模式的不同,应用程序原有登录认证入口可以保留或关闭。

此种应用场景可以充分发挥UAP-S系统单点登录完善的优势,通过反向代理、API插件、客户端代理、Ticket票据等多种技术手段整合B/S架构、C/S架构应用系统,方便用户使用,同时,尽可能减少对用户现有网络环境的变更。

1.2.2 企业认证中心

认证中心典型部署方案如下图:

UAP-S系统与各个应用服务器建立网络连接,应用系统配置自己的认证方式为使用第三方认证源,当用户访问应用系统时,应用系统将用户的认证请求转发到UAP-S系统,之后将认证结果返回给应用系统,应用系统根据认证结果决定用户登录是否成功。

此种应用场景可以充分发挥UAP-S系统集成性和多认证方式支持的优势,通过使用标准接口,如LDAP、AD、数据库适配器,直接整合企业现有IT基础设施,集成用户帐号信息,可准确验证用户身份;同时,由于UAP-S系统可兼容多种认证方式,无论应用系统采用静态口令、数字证书或是动态令牌,甚至短信认证,都可以到UAP-S系统中进行认证,并获得验证结果。

1.1 UAP-S系统能做什么?

1.1.1 CA中心

UAP-S系统内置一套综合的企业级证书管理系统(ETCA),可用于数字证书的申请、审核、签发、注销、更新和查询,颁发的数字证书格式严格遵循X.509v3规范,具有广泛适用性和良好的扩展性。通过使用该系统,可以搭建出符合政府、行业、第三方、企业需求的CA中心。通过使用ETCA发行的数字证书可以为用户提供信息安全的全面服务:

保密性 — 保证信息是秘密的

完整性 — 能检验信息未被篡改

身份鉴别 — 检验个人或机构的身份

不可否定性 — 确保信息或操作不能被否认

ETCA应用国际先进技术,采用高强度的加密算法、高可靠性的安全机制及完善的管理及配置策略来保障整个系统的安全、可靠的运行。

ETCA系统xx遵循PKI及相关标准,这样有利于与其它厂商的产品实现互连,增大证书的适用范围。该系统支持的技术标注列表如下:

1.1.2 企业认证中心

UAP-S系统利用其强大的身份认证功能,将用户的身份认证与企业的管理技术和业务流程密切结合,保证系统中的数据资源只能被有权限的用户访问,未经授权的用户无法访问数据;防止伪造身份认证手段、访问者身份等非法措施,从而有效保护信息资源的安全。

传统身份认证只使用一种条件判断用户的身份,因此认证很容易被仿冒。而双因子认证或强认证是通过组合两种或多种不同条件(如通过密码和芯片组合)来证明一个人的身份,安全性有了明显提高。UAP-S系统支持对多种身份认证方式的混用,有效提高身份认证的安全性。UAP-S系统支持的认证方式有:

(1)USB智能卡认证

(2)证书认证

(3)动态令牌

(4)短信认证

(5)指纹认证

(6)静态口令

(7)一次性口令

(8)第三方认证组件

UAP-S系统还支持对认证方式的混用:

(1)多种认证方式同时启用,即用户必须经过两种或两种以上认证方式的认证才能登录进入系统;

(2)多种认证方式选择启用,即用户可以在系统给出的两种或两种以上认证方式中选择一个进行认证,认证通过就能登录进入系统;

(3)强制认证方式,即系统根据用户或用户角色信息,给出指定的认证方式进行认证,用户只有在通过指定认证方式认证的情况下才能登录进入系统;即使用户使用其他认证方式登录进入系统,对需要进行强制认证的系统或应用场景依然需要二次强制认证,可以充分保证系统的运行安全和操作维护安全。

1.1.3 应用系统单点登录

UAP-S系统具有完善的单点登录体系,可安全地在应用系统之间传递或共享用户身份认证凭证,用户不必重复输入凭证来确定身份。不仅带来了更好的用户体验,更重要的是降低了安全的风险和管理的消耗。

图3-3 单点登录方式配置界面图

UAP-S系统具有两种应用系统帐号传递机制:

主从帐号方式

UAP-S系统的用户信息数据独立于各应用系统,形成统一的用户{wy}ID,并将其作为用户的主帐号。如下图所示:

当增加一个应用系统时,只需要增加用户{wy}ID(主帐号)与该应用系统帐号(从帐号)的一个关联信息即可,不会对其它应用系统产生任何影响,从而解决登录认证时不同应用系统之间用户交叉和用户帐号不同的问题。单点登录过程均通过安全通道来保证数据传输的安全。

Ticket票据方式

在用户访问应用系统之前,由UAP统一认证与访问控制系统生成一次性的访问Ticket票据,并将Ticket提交给应用系统,应用系统通过加密的方式回连UAP,并验证Ticket有效性,之后返回认证结果和用户身份信息给应用系统。应用系统根据验证结果确认用户身份,并分配用户权限。

此种认证登录方式下还可以配合IP地址绑定等方式,通过增加客户端可识别信息进一步加强系统间交互的安全性。

UAP-S具有多种单点登录实现方式:

反向代理

在完成客户端与认证服务器的交互认证后,用户先登录进入平台系统,然后利用反向代理技术完成服务器端代理用户认证,并将应用系统信息推送给客户端浏览器,从而实现用户对该应用系统的访问。

API插件

插件方式采用SSO认证服务和集成插件(SSO API)的方式进行交互验证用户信息,完成应用系统单点登录。插件方式提供多种API,通过简单调用即可实现SSO。

客户端代理

对于部分应用场景中应用系统不能停机或开发商不能配合的情况,UAP-S系统可采用客户端代理技术,自动地完成应用系统单点登录。

HTTP HEADER

当用户访问应用系统时,UAP-S系统的认证登录功能将该用户信息加密后放在HTTP HEADER中传递给应用系统。应用系统接收后解析HTTP HEADER内容,获得用户信息,验证后进入应用系统。

考虑到HTTP明文传输的因素,可考虑使用SSL加密通道或关键信息加密通道保护用户认证信息的安全。同时,UAP-S系统也可以在HTTP HEADER中置入经过加密的用户信息,需要对应用系统登录认证模块进行改造,使其识别加密后的用户信息,从而实现用户身份验证。

1.1.4 应用帐号统一管理

UAP-S系统中的用户帐号信息统一管理组件基于关系型数据库,用于存储用户的帐号信息,并实现对接入平台的所有应用系统均可以同步帐号信息,节省了用户投入,实现了资源利用{zd0}化。

帐号集中管理

UAP-S系统内置应用帐号管理组件,可提供对用户帐号信息的集中管理,支持与企业现有IT基础设施无缝结合,支持多种类型的连接和互操作标准。

帐号管理的特点如下:

(1)可在一点操作,实现对各应用系统帐号的注册、变更和注销管理;

(2)保证用户帐号{wy}性,实现操作可追溯,可定责;

(3)可集成LDAP、AD帐号信息;

帐号同步

UAP-S系统的帐号管理功能可与企业应用系统无缝结合,通过标准的LDAP接口或Web Service接口,向应用系统自动同步帐号信息。

1.1.5 统一权限管理

UAP-S系统通过统一授权功能,可对用户组与应用系统或资源的关联关系,角色与应用系统或资源的关联关系进行创建和维护,以此来完成用户对应用系统与资源访问的授权。

实体级授权

实体级授权主要指用户可以访问哪些资源(包括系统和应用)的授权。对于一般企业应用实体级授权主要为应用系统的实体级授权。

应用的实体级授权主要通过统一用户管理、统一认证、统一授权功能的相互配合完成:

(1)根据用户的权限策略制定相应的ACL(访问控制列表);

(2)将制定的ACL通过附属到组中形成一定颗粒度的授权单元;

(3)当一个用户进行实体级授权时,可以通过在统一用户管理功能中分配权限组的方式对用户进行授权。

实体内授权

实体内授权主要指包括基于角色的授权和细粒度权限授权,对于一般企业应用实体内授权主要为应用系统的实体内授权。

应用的实体内授权主要通过整合应用中的角色模块实现:

(1)与应用的整合需要开发统一用户管理Agent实现;

(2)统一用户管理Agent会回收帐户的角色以及系统所有的角色;

(3)当对用户进行授权管理时,通过对用户的角色属性进行。

1.2 UAP-S系统应用场景

1.2.1 多应用统一认证(SSO)

多应用统一认证应用场景部署方案如下图:

UAP-S系统与应用系统服务器放置在同一网段内,可采用串联部署或并联部署方式,上图中以并联部署方式为例。用户首先访问UAP-S系统的认证页面,经过身份鉴别后,按照指定的权限单点登录到各个应用系统。同时,根据部署模式的不同,应用程序原有登录认证入口可以保留或关闭。

此种应用场景可以充分发挥UAP-S系统单点登录完善的优势,通过反向代理、API插件、客户端代理、Ticket票据等多种技术手段整合B/S架构、C/S架构应用系统,方便用户使用,同时,尽可能减少对用户现有网络环境的变更。

1.2.2 企业认证中心

认证中心典型部署方案如下图:

UAP-S系统与各个应用服务器建立网络连接,应用系统配置自己的认证方式为使用第三方认证源,当用户访问应用系统时,应用系统将用户的认证请求转发到UAP-S系统,之后将认证结果返回给应用系统,应用系统根据认证结果决定用户登录是否成功。

此种应用场景可以充分发挥UAP-S系统集成性和多认证方式支持的优势,通过使用标准接口,如LDAP、AD、数据库适配器,直接整合企业现有IT基础设施,集成用户帐号信息,可准确验证用户身份;同时,由于UAP-S系统可兼容多种认证方式,无论应用系统采用静态口令、数字证书或是动态令牌,甚至短信认证,都可以到UAP-S系统中进行认证,并获得验证结果。

郑重声明:资讯 【时代亿信UAP-S统一认证与访问控制场景】由 发布,版权归原作者及其所在单位,其原创性以及文中陈述文字和内容未经(企业库qiyeku.com)证实,请读者仅作参考,并请自行核实相关内容。若本文有侵犯到您的版权, 请你提供相关证明及申请并与我们联系(qiyeku # qq.com)或【在线投诉】,我们审核后将会尽快处理。

—— 相关资讯 ——